تحديث (12 تموز/يوليو 2021): تجاوبت منصّة “إمباكت” (IMPACT) مع المخاوف التي أثرناها حول موقع GrabAJab، وردّت في تغريدة أنّها أوقفت وصول GrabAJab إلى بيانات المرضى إلى حين إيجاد حلّ للمشاكل الأمنية. ومع ذلك، ما زلنا في انتظار الردّ على سؤالنا حول نوع البيانات التي كان موقع GrabAJab يصل إليها من منصّة “إمباكت” ويستخدمها ويعالجها.

في 9 تمّوز/يوليو 2021، أُبلغ عن توقّف موقع Grabajab.com عن العمل لبضع ساعات، وهو منصة إضافية لحجز مواعيد التلقيح ضدّ كورونا أطلقتها وزارة الصحة العامة اللبنانية.

أُطلقت الوزارة منصة GrabAJab في حزيران/يونيو الماضي كأداة إضافية لمساعدة الأفراد المؤهلين في العثور على مواعيد مبكرة في مراكز التطعيم”، وذلك عقب إطلاق عدد من المواقع المخصّصة للتسجيل من أجل تلقّي اللقاح والحصول على إذن تجوّل خلال فترة الإغلاق الشامل من قبل منصّة “إمباكت” IMPACT الإلكترونية الحكومية التي أطلقها “التفتيش المركزي” في لبنان.

أجرت منظّمة “سمكس” تدقيقاً أمنياً سريعاً لموقع Grabajab.com فوجدت بعض الثغرات الخطيرة. وبناءً على النتائج التي توصّلنا إليها، نوصي بعدم استخدام المنصة قبل أن تجري وزارة الصحة العامة التعديلات اللازمة لضمان حماية بياناتكم/ن بالكامل.

فيما يلي بعض الثغرات الفنية التي وجدناها على الموقع:

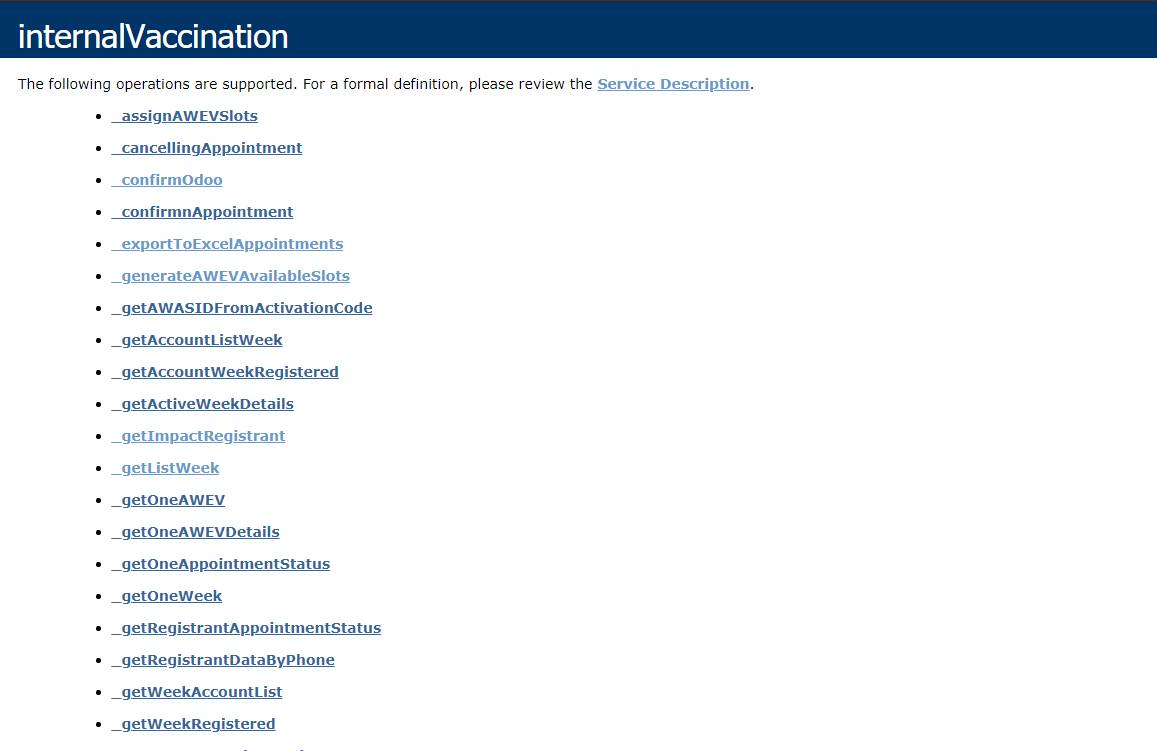

- الواجهة البرمجية للتطبيقات (API) لمنصّة GrabAJab متاحة للعموم من دون توفير أيّ وسائل حماية مشتركة المصادر. بالإضافة إلى ذلك، فإنّ صفحة الويب التي تعدّد الطرق المستخدمة من قبل المنصّة من أجل جمع البيانات و/أو الوظائف، ليست محميةً بما يكفي ويمكن الوصول إليها بسهولة من دون الحاجة إلى إذنٍ.

-

- أساليب الحجز والتسجيل في المنصّة تعتمد على تسجيل أرقام الهواتف والحساب المنشأ على موقع MOPHCOVAX (التابع لمنصة “إمباكت”)، وهي متاحة من دون أيّ حماية لحدودها. وبالتالي، يمكن لأيّ جهة خبيثة أن تسيء استخدام المنصّة عبر استعمال أسلوب القرصنة المعروف بـ”هجوم القوة العمياء” (brute-force) للوصول إلى المنصّة أو إساءة استخدامها.

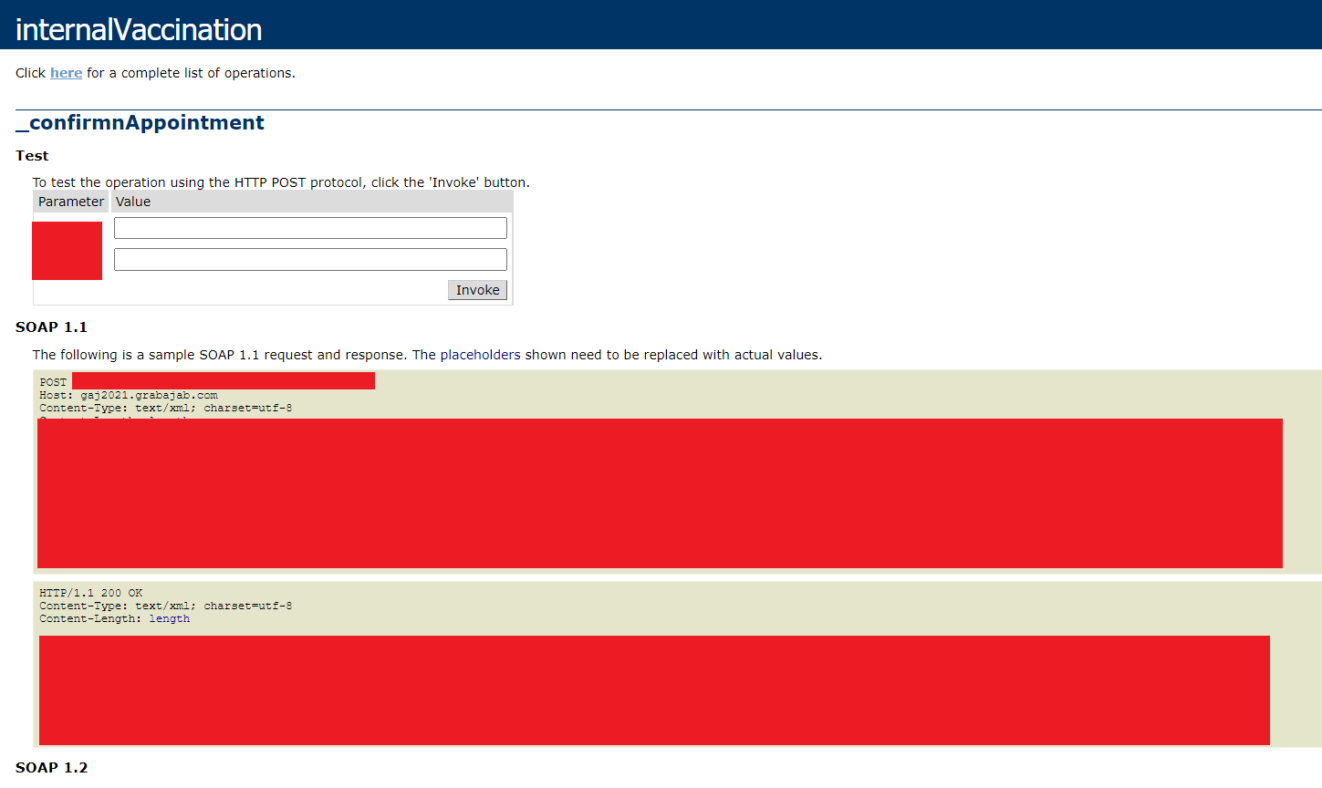

- التمثيل الوسيطي (parameterization) لـ”بروتوكول الوصول البسيط إلى الأجسام” (Simple Object Access Protocol – SOAP) من الإصدارين 1.1 و1.2، متاح للعلن. و“بروتوكول الوصول البسيط إلى الأجسام” هو عبارةٌ عن مواصفات لبروتوكول الرسائل لتبادل المعلومات المنظمة بين خدمات شبكة الإنترنت في شبكات الكمبيوتر، ممّا يشير إلى أنّ منصات أخرى تستخدم موقع Grabajab، وذلك ربّما لأسباب تتعلق بحملة التلقيح.

- لم نعثر في الموقع على أيّ أثر لـ”طبقة المنافذ الآمنة” (SSL)، وهي بروتوكول تشفيرٍ يؤمّن الاتصالات بين الجهاز والموقع الإلكتروني والشبكة والخادم.

- يدعم “بروتوكول طبقة المنافذ الآمنة” على موقع gaj2021.grabajab.com الإصدارين 1.0 و1.1 من بروتوكول “أمن طبقة النقل” (TLS) الذي يُستخدم لتأمين أمن الاتصالات عبر شبكة الكمبيوتر. يُعرف هذا البروتوكول عموماً بأنّه خاصية حماية ضعيفة، وبالتالي، يجب تعطيل هذين الإصدارين.

- لا يتوفّر على موقع gaj2021.grabajab.com رأس بروتوكول “أمن النقل الصارم لبروتوكول نقل النص التشعبي” ( HTTP Strict Transport Security – HSTS) عند الاستجابة لطلب تصفّح لموقع https://gaj2021.grabajab.com. ويُعتبر “أمن النقل الصارم لبروتوكول نقل النص التشعبي” آليةً سياسية تساعد على حماية المواقع الإلكترونية من هجمات الرجل في المنتصف مثل هجمات خفض إصدار البروتوكول (protocole downgrade) وقرصنة ملفات تعريف الارتباط. وفي هذه الحالة، لا يزال ذلك ممكناً نظراً إلى أنّ الإصدارين 1.0 و1.1 من “بروتوكول أمن طبقة النقل” (TLS) ليسا معطّلين (كما هو مذكور أعلاه).

- تمّ اكتشاف هجوم برمجةٍ عبر المواقع (Cross-Site scripting) شديد الخطورة على المنصّة، وهو نوع من الثغرات الأمنية التي نجدها عادةً في تطبيقات الويب. تُمكِّن هجمات البرمجة عبر المواقع XSS الجهات الخبيثة من إدخال برامج نصية من جانب العميل في صفحات الويب التي يراها المستخدمون الآخرون، كما يمكن استخدامها لتجاوز ضوابط الوصول.

- تمّ اكتشاف أنّه لا يوجد رأس X-Frame-Options، الأمر الذي يسمح بحصول هجمات التصيُّد بالنقر على رابط مختلف (cickjacking). ويمكن استخدام رأس X-Frame-Options HTTP لتجنّب حصول هذه الهجمات من خلال ضمان عدم تضمين محتواها في مواقع أخرى.

ننصح المستخدمين/ات في لبنان بعدم استخدام منصّة GrabAJab في الوقت الحالي.

نحثّ وزارة الصحة العامة ومنصّة “إمباكت” على شرح المشكلة التي حصلت في 9 تموز/يوليو، ويجب عليهما أيضًا إجراء تدقيق أمني صارم لموقع GrabAJab وجميع المنصات التي تجمع البيانات الشخصية وذلك لضمان سلامتها وحماية خصوصية المستخدمين وبياناتهم.