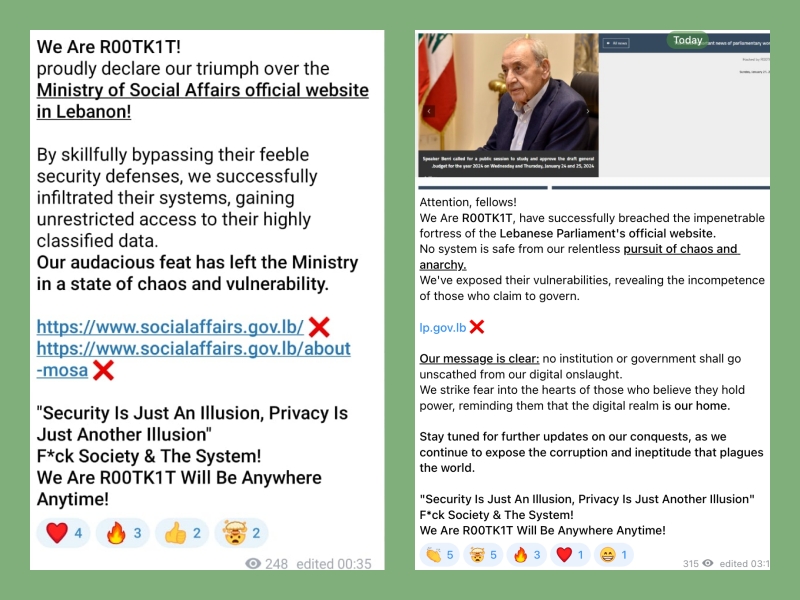

“نحن ROOTK1T! نعلن بكلّ فخرٍ انتصارنا على موقع وزارة الشؤون الاجتماعيّة في لبنان”، رسالةٌ من مجموعة قرصنة نُشرت على قناة تطبيق “تلغرام” (Telegram)، تتباهى بـ”تجاوز الدفاعات الأمنيّة الضعيفة [للموقع] والحصول على وصولٍ تامّ إلى البيانات الشخصيّة شديدة السرّيّة”.

من الواضح أنّ ROOTK1T تقلّد الشعار الشهير “نحن مجهولون”، ويُزعم أنّها تعمل لصالح جهة تقدّم “الدعم لإسرائيل”. وفي حذّرت المستخدمين/ات أنّها ستنشر علناً “قواعد بيانات ووثائق خاصّة” في خلال الأيام المقبلة، لم تقدّم المجموعة المزيد من المعلومات حول الجهة المُستهدَفة أو نوع البيانات التي سيُكشف عنها.

في المقابل، أكّدت وزارة الشؤون الاجتماعيّة اللبنانيّة، يوم الاثنين 22 كانون الثاني/يناير، تعرّض موقعها الإلكتروني للخرق بالفعل، مُصرّحةً أنّ العمل جارٍ على حلّ هذه المشكلة. كما طمأنت المواطنين/ات من خلال منصّة “إكس” (X) أنّ الموقع “لا يحتوي على أيّ معلومات شخصيّة تتعلّق بالمستفيدين/ات من برامج الوزارة”. وعند التحقّق من موقع الوزارة (socialaffairs.gov.lb) يوم أمس، تبيّن أنّه عاد إلى الخدمة.

وكان الموقع الرسميّ للبرلمان اللبنانيّ قد تعرّض للخرق أيضاً يوم الأحد، ونُشرت رسالة أخرى على قناة تطبيق “تلغرام” مفادها: “نحن ROOTK1T، نجحنا في خرق الحصن المنيع للموقع الرسمي للبرلمان اللبناني”. وزعمت المجموعة أنّها اخترقت قاعدة بيانات الناخبين/ات.

ويقول محمد نجم، المدير التنفيذي لمنظّمة “سمكس” (SMEX)، إنّ “المواقع اللبنانيّة التي اختُرقت لا تجمع أيّ بيانات. ولكن للأسف، تُسرَّب البيانات الشخصيّة أو يجري اختراقها إمّا عن طريق الخدمات والمنصّات التابعة للوزارات المختلفة أو الشركات الخاصّة”.

تهاجم المجموعة المواقع الإلكترونيّة بشكلٍ منهجيّ وتسرّب البيانات، ولكن لم يُؤكَد احتمال حدوث خرقٍ أو لم تُكشف طريقة الحصول على هذه المعلومات. وبحسب قناة المجموعة على منصّة “تلغرام”، فقد استُهدف عددٌ كبيرٌ من المواقع اللبنانيّة والإيرانيّة.، في حين تؤكّد هذه المجموعة أنّها تقدّم “الدعم لإسرائيل”، مع أنّها نشطت منذ الأوّل من تشرين الثاني/نوفمبر 2023 تحت هذا الاسم على منصّة “تلغرام”، حيث نشرت بياناً يوضح هدفها.

ليس الهجوم الأوّل

في 7 كانون الثاني/يناير، تعرّض مطار رفيق الحريري الدولي في بيروت إلى خرقٍ سيبرانيّ، أدّى إلى عرض رسائل سياسيّة على الشاشات بدلاً من أرقام الرحلات ومواعيدها، وإلى توقّف جرّارات نقل حقائب المسافرين/ات بشكلٍ مؤقّت. ولم يعلن المسؤولون اللبنانيّون بعد عن النتائج التي توصّلوا إليها في ما يتعلّق بالتحقيق في هذا الحادث.

على الرغم من وقوع عددٍ كبيرٍ من حوادث الأمن السيبراني في السنوات الأخيرة، لم تتّخذ الحكومة اللبنانيّة أيّ إجراءاتٍ جوهريّةٍ لحماية منصّاتها الرقميّة من هذه الخروقات والانتهاكات. وفي العام 2018، استهدفت حملة برمجيّات تجسّس أطلق عليها اسم “DNSpionage” أفراداً ومواقع إلكترونيّة حكوميّة في لبنان والإمارات العربيّة المتّحدة. كما استهدف المهاجمون شركات خاصّة لبنانيّة، مثل شركة “طيران الشرق الأوسط” (MEA)، وهي شركة الطيران الوطنية.

وفي العام 2019، قامت مجموعة تُدعى “جنود الثورة السورية” (SRS) بتشويه الصفحة الرئيسيّة لموقع مطار رفيق الحريري الدولي الإلكتروني لعرض رسالةٍ سياسيّة.

وحالياً، منذ 7 تشرين الأول/أكتوبر، يتلقّى سكان جنوب لبنان اتّصالات هاتفيّة مشبوهة من أشخاصٍ يحاولون الحصول على معلوماتٍ شخصيّة قبل أن تقصف إسرائيل البلدات والقرى. ومن الجدير بالذكر أنّ أرقام المتّصلين ولهجاتهم لبنانيّة. ويعتقد مسؤولون عن الأمن أنّ هذه المكالمات المشبوهة ترد في الواقع من إسرائيليين.

وعلى الرغم من ذلك، لم تتّخذ الحكومة اللبنانيّة أي إجراءاتٍ علنيّة لحماية شبكات الاتّصالات في لبنان أو التحقيق في الحوادث وكيفيّة استغلال الإسرائيليين للشبكات المحلّيّة. ومن المحتمل أن تكون عمليّات الخرق الأخيرة التي استهدفت المواقع الإلكترونيّة الحكوميّة جزءاً من حملةٍ إسرائيليّةٍ أكبر لاختراق شبكات الاتّصالات اللبنانيّة، وخلق شعورٍ بالخوف والذعر العام، وجمع المزيد من البيانات.

توصياتٌ لتحسين الأمن السيبراني على مستوى الدولة

تمكّن فريق عمل “سمكس” من تحديد مكامن الضعف في البنية التحتيّة لتكنولوجيا المعلومات الحكوميّة اللبنانيّة، وتشمل الحلول المحتملة ما يلي:

- البرامج والأنظمة القديمة:

- مكمن الضعف: يمكن أن تؤدّي البرامج أو أنظمة التشغيل القديمة إلى كشف مكامن الضعف التي قد تستغلّها جهات فاعلة ضارّة، كما حدث مؤخّراً، للتشويه أو حقن النصوص البرمجيّة. وفي حال كانت النوايا خبيثة، يمكن أن يؤدّي ذلك إلى اختراق النظام وأحياناً إلى تسرّب البيانات الشخصيّة. ومع غياب قانونٍ واستراتيجيّة للأمن السيبراني على الصعيد الوطني، قد تكون معلومات المواطنين/ات التي تحتفظ بها الحكومة في خطر.

- الحلّ المقترح: تحديث وتصحيح منتظمَين لبرامج وأنظمة التشغيل والتطبيقات؛ وتنفيذ نظامٍ للمراقبة المستمرة والتصحيح الفوري.

- عدم كفاية الوعي بالأمن السيبراني والخصوصيّة:

- مكمن الضعف: قلّة الوعي لدى الموظّفين/ات حول تهديدات الأمن السيبراني وأفضل الممارسات، بالإضافة إلى نقص المعرفة حول كيفيّة التعامل مع البيانات الشخصيّة.

- الحلّ المقترح: إجراء تدريب منتظم حول الأمن السيبراني للموظّفين/ات، والتأكيد على أهميّة كلمات المرور القويّة، والقدرة على التعرّف على محاولات التصيّد الاحتيالي، والإبلاغ عن الأنشطة المشبوهة.

- ضوابط الوصول غير المناسبة:

- مكمن الضعف: قد يؤدي سوء إدارة أذونات وصول المستخدم/ة إلى الوصول غير المصرّح به.

- الحلّ المقترح: تطبيق نظامٍ قويّ للتحكّم في أذونات الوصول، بما في ذلك مبدأ الامتياز الأقل؛ ومراجعة حقوق وصول المستخدم/ة وتحديثها بانتظام؛ واستخدام المصادقة متعدّدة العوامل للأنظمة الحسّاسة.

- الاستعداد المحدود للاستجابة للحوادث:

- مكمن الضعف: عدم كفاية الاستعداد للاستجابة بفعاليّة للحوادث الأمنيّة.

- الحلّ المقترح: تطوير خطّة الاستجابة للحوادث وتحديثها بانتظام؛ وإجراء تدريبات وعمليّات محاكاة منتظمة لضمان الاستجابة السريعة المنسّقة للحوادث الأمنيّة.

- ضعف تأمين الشبكات:

- مكمن الضعف: تكوينات غير آمنة للشبكة ومراقبة غير كافية لها.

- الحلّ المقترح: تنفيذ إجراءات أمنيّة قويّة للشبكة، بما في ذلك جدران الحماية، وأنظمة كشف/منع التسلّل، والتشفير؛ ومراجعة أنشطة الشبكة ومراقبتها بانتظام بحثاً عن ظواهر مشبوهة.

- غياب التشفير:

- مكمن الضعف: عدم تشفير البيانات الحسّاسة في أثناء النقل والتخزين.

- الحلّ المقترح: تنفيذ بروتوكولات التشفير للبيانات العابرة والبيانات غير النشطة. يتضمّن ذلك استخدام قنوات اتّصال آمنة (مثل HTTPS) وتشفير قواعد البيانات الحسّاسة.

- نقاط الضعف في سلسلة التوريد:

- مكمن الضعف: تدقيق غير كافٍ في الجهات المورّدة الخارجيّة وشركاء سلسلة التوريد.

- الحلّ المقترح: إنشاء برنامجٍ صارمٍ لإدارة الجهات المورّدة؛ وتقييم ممارسات الأمن الخاصّة بالأطراف الثالثة ومراجعتها بشكلٍ منتظم؛ والتأكّد من التزام الجهات المورّدة بمعايير الأمن السيبراني.

- سياسات أمنيّة غير كافية:

- مكمن الضعف: غياب سياسات وإجراءات شاملة للأمن السيبراني.

- الحلّ المقترح: تطوير وتنفيذ سياساتٍ واضحة للأمن السيبراني تغطّي مجالاتٍ مثل حماية البيانات والاستخدام المقبول والاستجابة للحوادث؛ ومراجعة السياسات وتحديثها بانتظام لمعالجة التهديدات المتطوّرة.

- نسخ احتياطيّة غير كافية:

- مكمن الضعف: غياب النسخ الاحتياطي المنتظم للبيانات المهمّة.

- الحلّ المقترح: تنفيذ إستراتيجيّة قويّة للنسخ الاحتياطي والاسترداد؛ واختبار أنظمة النسخ الاحتياطي بانتظامٍ للتأكّد من إمكانيّة استعادة البيانات في حال وقوع حادثٍ إلكترونيّ.

- العوامل السياسيّة والجيوسياسيّة:

- مكمن الضعف: احتمال مساهمة عدم الاستقرار السياسي والعوامل الجيوسياسيّة في خلق مشهدٍ صعبٍ للأمن السيبراني.

- الحلّ المقترح: توفير بيئة سياسيّة مستقرّة تدعم مبادرات الأمن السيبراني طويلة المدى؛ والتعاون مع الشركاء الدوليّين لتبادل المعلومات وتقديم المساعدة.

تتطلّب معالجة مكامن الضعف هذه اتّباع نهجٍ شاملٍ يجمع بين التكنولوجيا والسياسات والعوامل البشريّة. ينبغي أن تتعاون الحكومة اللبنانيّة مع خبراء الأمن السيبراني، وتنخرط في التعاون الدولي، وتستثمر في التدريب المستمرّ والتحديثات التكنولوجيّة لتعزيز مرونة البنية التحتيّة لتكنولوجيا المعلومات.