شهد قطاع غزّة ما لا يقلّ عن أربعة انقطاعاتٍ شبه كاملة للاتّصالات منذ 7 تشرين الأوّل/أكتوبر. ونتجَ آخر انقطاعٍ للإنترنت، في 16 تشرين الثاني/نوفمبر، عن نقصٍ في المحروقات، ونفاد البطاريات الاحتياطية، وقصفٍ متواصل استهدف البنية التحتية للاتّصالات.

يلجأ الاحتلال الإسرائيلي إلى قطع الاتّصالات كإجراء تكتيكي متعمّد حتّى لا يعلم العالم الخارجي بما يرتكبه من مجازر بحقّ الشعب الفلسطيني في غزّة، ويعمد إلى قطع الاتّصالات أيضاً كشكلٍ من أشكال الحرب السيبرانية، لأنَّ انقطاع المعلومات يضع المزيد من الأشخاص في دائرة الخطر، ما يؤدّي إلى زيادة أعداد الضحايا.

في ظلّ انقطاع شبكات الاتّصالات الخليوية والإنترنت، يصبح السكّان مُحاصَرين بدون أيّ وسيلة للاتّصال بخدمات الطوارئ، كسيّارات الإسعاف أو فِرَق الإنقاذ. ويتعذّر عليهم إخبار بعضهم البعض بمواقع سقوط القنابل والمناطق التي يجب تجنُّبها. وغالباً ما يضطرّ الذين يعيشون في الخارج إلى الانتظار لعدّة أيّام قبل أن تصلهم رسالة واحدة تؤكِّد أنَّ ذويهم في غزّة ما زالوا على قيد الحياة ونجوا من الغارات التي تشنّها إسرائيل.

في هذا السياق، يُحاوِل خبراء التكنولوجيا حول العالم إيجاد طرق بديلة تُتيح للفلسطينيين/ات التواصل داخل غزّة ومع العالم الخارجي. وأحد الحلول المُقترَحة هو استخدام شرائح الاتّصال الإلكترونية (eSIMs)؛ ولكن، ما هي هذه الشرائح تحديداً؟ وهل هي آمنة؟

ما هي مخاطر شرائح الاتّصال الإلكترونية؟

لا تختلف شرائح الاتّصال الإلكترونية عن شرائح الاتّصال العادية (SIM) من حيث التحدّيات التي تترافق مع استخدامها. بالتالي، يجب أن يُدرِك المُستخدِم أنَّ مُزوِّد الخدمة قد يعرف الكثير عنه بواسطة الشريحة، كالموقع مثلاً من خلال اللاقط الهوائي الذي يتّصل به المُستخدِم/ة، ورقم “الهوية الدولية” (IMEI) للجهاز، وعنوان “آي بي” (IP) الخاصّ بالهاتف، وطراز الجهاز، وغيرها من المعلومات التعريفية.

بالإضافة إلى ذلك، وبما أنَّ مُزوِّد خدمة الاتّصالات هو أيضاً مُزوِّد خدمة الإنترنت لبيانات الهاتف المحمول، فيمكنه البحث في حركة البيانات الخاصّة بالمُستخدِم لتحديد مقدار استخدامه للإنترنت والتطبيقات التي يستعملها. ويمكنه كذلك تتبُّع بعض البيانات الوصفية الخاصّة بالتطبيقات، بما في ذلك معرفة توقيت الاتّصال بالإنترنت عبر تطبيق “واتساب” (WhatsApp)، ومدّة المكالمات وهوية الأشخاص الذين يتمّ الاتّصال بهم.

لهذا السبب، في حال كانَ عليك الاتّصال بشبكة لا تثق بها، من الضروري استخدام “شبكة افتراضية خاصّة” (VPN) أثناء تصفُّح الإنترنت واستخدام التطبيقات. وتزداد أهمية تعزيز أمنك الرقمي في سياقاتٍ معيّنة مثل الحرب في غزّة، حيث من المعروف أنَّ بعض الجهات قد ترغب في إيذائك. يمكنك أيضاً إيقاف تشغيل شبكة شريحة الاتّصال الخاصّة بجهازك (وضع الطيران) إذا كنت لا تستخدمه. (يمكنك زيارة موقع الموارد الإعلامية الخاصّة بغزّة للاطّلاع على المزيد من النصائح حول الأمن الرقمي).

شرائح الاتّصال الإلكترونية المُدمَجة (eSIMs) هي عبارة عن شرائح صغيرة مُدمَجة في الأجهزة المتّصلة بالشبكة (كالهواتف المحمولة مثلاً) لتخزين تفاصيل توثيق بيانات المشترك بطريقةٍ آمنة (رقم تعريف بطاقة الدائرة المتكاملة ICCID، ورقم التعريف العالمي للمشترك في اتّصالات الهاتف المحمول IMSI، ومفتاح التوثيق Ki، وهوية النطاق المحلّي (LAI)، ورقم الطوارئ الخاصّ بالمشغّل، إلخ). وعلى عكس بطاقات شرائح الاتّصال التقليدية، لا حاجة إلى إدخال شرائح الاتّصال الإلكترونية في الجهاز أو إزالتها منه، ويمكن اعتبارها بديلاً افتراضياً لشرائح الاتّصال العادية. تُخزَّن معلومات المشترك إلكترونياً، ويمكن إعادة برمجة شريحة الاتّصال الإلكترونية، ما يسمح للمُستخدِمين بتبديل شركات الاتّصالات بدون تغيير البطاقات فعلياً.

لتفعيل شريحة الاتّصال الإلكترونية، يجب تنزيل ملفّ تعريف شركة الاتّصالات على الجهاز، إمّا عن طريق مسح رمز الاستجابة السريعة، وإمّا عبر إدخال الرمز الذي تُحدِّده شركة الاتّصالات، أو بواسطة أحد التطبيقات. تسمح هذه الشرائح الإلكترونية لمشغّلي الشبكات (مُزوِّدي خدمات الاتّصالات) بإعادة تدوين المعلومات المُخزَّنة، ولكنَّها ليست مُصمَّمة للنقل بين جهاز وآخر.

يمكن نقل ملفّ التعريف الخاصّ بالمشترك والمرتبط بشريحة إلكترونية من جهازٍ إلى آخر، شرط أن يكون الجهازان متوافقَيْن مع تقنية شرائح الاتّصال الإلكترونية وشبكة الاتّصالات الخليوية نفسها. تُسهَّل هذه العملية عادةً بواسطة مشغّل الشبكة وتحتاج إلى وقف تشغيل شريحة الاتّصال الإلكترونية على الجهاز الأصلي وتفعيلها على الجهاز الجديد.

يترافق ذلك مع مخاطر جديدة، منها احتمال استيلاء الجهات الخبيثة على الأجهزة المحمولة من خلال التلاعب بالمعلومات التعريفية الخاصّة بشريحة الاتّصال. ويمكن أن يؤدّي ذلك أيضاً إلى الكشف عن هوية المالك السابق للجهاز لأنَّ بيانات التوثيق قد تبقى موجودة على شريحة الاتّصال الإلكترونية.

ومن المخاطر الأخرى المرتبطة باستخدام شرائح الاتّصال الإلكترونية، نذكر إمكانية انتحال الملفّات الشخصية والاستغلال عن بُعد. قد تُحاوِل جهاتٌ خبيثة إنشاء ملفّات تعريف مزيّفة أو احتيالية للاتّصال بشبكات غير مُصرَّح بها، ما قد يؤدّي إلى اختراق الجهاز أو التنصّت.

ونظراً لإمكانية إدارة شرائح الاتّصال الإلكترونية عن بُعد، يمكن للمهاجمين استغلال نقاط الضعف في أنظمة الإدارة عن بُعد للولوج إلى الأجهزة بطريقة مشبوهة أو التلاعب بالملفّات الشخصية أو تعطيل الخدمة. بالإضافة إلى ذلك، وعلى الرغم من أنَّ ميزة الإدارة عن بُعد تُضفي على شرائح الاتّصال الإلكترونية مزيداً من المرونة، إلّا أنَّها قد تتسبّب بانتهاك الخصوصية من خلال السماح بتحديد الموقع بطريقة احتيالية، أو معرفة أنماط استخدام الشبكة أو غيرها من المعلومات الحسّاسة المُخزَّنة على شريحة الاتّصال الإلكترونية.

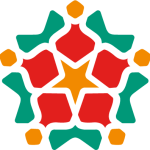

يعمد الجهاز الذي يتضمّن شريحة اتّصال إلكترونية إلى مسح الشبكات المجاورة للاتّصال بالشبكة، ولكنَّ ذلك يحتاج إلى الاتّصال بالإنترنت في البداية، وهنا تكمن الصعوبة في ظلّ شبكات الاتّصالات المُعطَّلة في الأساس في غزّة. ونظراً إلى سوابق الاحتلال الإسرائيلي في التجسُّس الإلكتروني والفصل العنصري التكنولوجي، من المُحتمَل أن يستغلّ شرائح الاتّصال الإلكترونية ويحدّ من الوصول إليها إذا كانَ الجهاز متّصلاً بمُزوِّد اتّصالات إسرائيلي.

الخيار الثاني هو الاتّصال بشبكة مصرية بالقرب من معبر رفح، ولكنْ يُقال إنَّ هذه الشبكات ضعيفة ولا تَصِل التغطية بشكلٍ كافٍ إلى قطاع غزّة. وتَحدَّثَ الكثيرون عن صعوبة الاتّصال بالشبكة. يتمثّل أحد العوائق الرئيسية في أنَّ معظم شرائح الاتّصال الإلكترونية لا تعمل إلّا على الأجهزة المتوافقة مع هذه التقنية أو الأجهزة الحديثة نسبياً والمُكلِفة، مثل طراز iPhone X أو الإصدارات الأحدث التي تتجاوز الإمكانات المادّية للكثير من سكّان غزّة.

أصبحت شرائح الاتّصال الإلكترونية متوفّرة في غزّة خلال العدوان الإسرائيلي بفضل مبادرات المجتمع المدني. لجأ العديد من الأفراد إلى تنظيم مبادرات خاصّة لشراء آلاف شرائح الاتّصال الإلكترونية وتفعيلها في القطاع. ولم يكن على المستلمين سوى مسح رمز الاستجابة السريعة والاتّصال بأحد أبراج الاتّصالات الخليوية المُعتمَدة. في البداية، وُزِّعَت شرائح الاتّصال الإلكترونية على الصحفيين والفِرَق الطبّية، لكنَّها أصبحت لاحقاً متاحة للجميع.

الاحتلال يتحكّم بقطاع الاتّصالات في غزّة

كانت البنية التحتية للاتّصالات في قطاع غزّة تُعاني في الأساس من مشاكل انقطاع الاتّصال قبل اندلاع الحرب. فالبنية التحتية الإسرائيلية تتحكّم مباشرةً بالإنترنت، وهو انتهاكٌ لاتّفاقية أوسلو التي تمنح الفلسطينيين/ات الحقّ في تشغيل البنية التحتية المستقلّة لتكنولوجيا المعلومات والاتّصالات.

لكنَّ كابل الألياف الضوئية الوحيد الذي يربط غزّة بالإنترنت العالمي يمرّ عبر الأراضي المحتلة. بالإضافة إلى ذلك، وفي سياق الحصار المستمرّ منذ ستّة عشر عاماً، يمنع الاحتلال الإسرائيلي استيراد المعدّات الحديثة لتحسين التكنولوجيا القديمة، مُشيراً إلى مخاطر “الاستخدام المزدوج“.

وفي حين يتّجه العالم نحو تطوير أحدث تقنيات الجيل الخامس (5G)، ما زالَ سكَّان غزة يستخدمون شبكات الجيل الثاني (2G)، ويعتمدون بالدرجة الأولى على شبكة الإنترنت الثابتة، مثل شبكات “واي فاي” (WIFI) المحلّية، لأنَّ سلطات الاحتلال الإسرائيلي تمنع تطوير شبكات الجيل الثاني (2G) للانتقال إلى شبكات الجيل الثالث (3G) في غزّة.

وبالرغم من أنَّ شرائح الاتّصال الإلكترونية شكّلت حلّاً مؤقّتاً لعدد محدود من الأشخاص في غزّة، غير أنَّها ما زالت غير متاحة لغالبية سكّان القطاع. في الواقع، تُشير التقارير إلى أنَّ هذه الشرائح تسمح لحوالي 33000 شخصٍ فقط، من أصل 2.2 مليون، بالبقاء على اتّصال بالشبكة. تبقى شرائح الاتّصال الإلكترونية، بصرف النظر عن أهميتها، بديلاً لحالات الطوارئ. يجب أن تمتنع الحكومة الإسرائيلية عن استهداف البنية التحتية للاتّصالات وقطع الإنترنت، أيّاً كانت الظروف، ولا ينبغي إجبار الناس على البحث عن بدائل لحقّهم في البقاء على اتّصال مع العالم.

يمكن أن تُشكِّل هذه الشرائح خطراً فعلياً على سكّان غزّة، خصوصاً إذا كانت متّصلة بالشبكات الإسرائيلية. فالاحتلال الذي يعمد إلى قصف المستشفيات والمدارس والملاجئ بشكل متواصل ووحشيّ لن يكون لديه بالتأكيد أيّ رادع أخلاقي يمنعه من اختراق أجهزة الناس الذين يُحاوِل قتلهم.

وبعيداً عن السياق المحدّد لهذا العدوان الإسرائيلي، يجب أن يتمكّن سكّان غزّة من إعادة بناء البنية التحتية للاتّصالات وتطويرها، وهو حقٌّ لطالما حرمتهم منه إسرائيل. وبما أنَّه لا يخفى على أحد أنَّ الجيش الإسرائيلي أعلنَ عن عزمه على “قصف غزّة وإعادتها إلى العصر الحجري“، فإنَّ إخفاء ما يرتكبه من جرائم ضدّ الإنسانية قد يكون أمراً ثانوياً بالنسبة لأهداف إسرائيل المتمثّلة في عزل الفلسطينيين/ات في قطاع غزّة وإنزال أقصى درجات الضرر والإرهاب حيثما استطاعت.